参考了文章https://www.cnblogs.com/AffectedFish/p/16926959.html,https://blog.csdn.net/zhzx123aa/article/details/145666466,https://blog.csdn.net/weixin_51387754/article/details/116588155,https://blog.csdn.net/weixin_62715196/article/details/135492321,https://cloud.tencent.com/developer/article/2158604,https://zhuanlan.zhihu.com/p/1894350191500432932,https://zhuanlan.zhihu.com/p/1894350191500432932思路都是大佬总结好了这里只是做学习

以 xxx 公司为例,根域名:xxx.cn

信息收集可以从多个领域来看:公司,子公司,域名,子域名,IPV4,IPV6,小程序,APP,PC 软件等等

可以重点关注备案网站,APP,小程序,微信公众号,甚至是微博。

这里说一点小思路,首先可以找到官网,用 cmd ping 他的官网,可以看到 IP 地址,然后可以定位 whois,whois 中包含了用户、邮箱,以及购买的网段。

有了网段就可以进行一些主动信息收集,可以使用一些强大的资产测绘工具,goby 的资产测绘还是很不错的,会有一些 web 服务,不用担心没有 banner,往往这些没有 banner 的才有问题。

注意观察一下网站底部是否有技术支持:xxxx | 网站建设:xxxx 之类的标注,一些建站企业会出于知识产权保护或者是对外宣传自己的公司,会在自家搭建的网站上挂上技术支持等之类的标注,很多建站企业往往某种类型的网站都是套用的同一套源码,换汤不换药。

组织股权结构

拿到公司名称——>查看股权结构

企业查询平台

https://www.qcc.com/

https://aiqicha.baidu.com/

https://www.tianyancha.com/

https://shiming.gsxt.gov.cn/index.html

子域名查询

oneforall:

https://github.com/shmilylty/OneForAll/releases

python oneforall.py --target example.com run #单个子域名,结果将存放于results文件夹当中

python oneforall.py --targets domains.txt run #多个子域名扫描,结果将存放于results文件夹当中在线子域名收集

https://tool.chinaz.com/subdomain

谷歌语法

Google hack实战-搜索敏感文件

filetype:txt 登录

filetype:xls 登录

filetype:doc 登录

site:xxx.com filetype:doc intext:pass

site:xxx.com filetype:xsl intext:pass

site:xxx.com filetype:conf

site:xxx.com filetype:inc

filetype:log iserror.log

Google hack实战-搜索登陆后台

intitle:后台管理

intitle:login

intitle: 后台管理 inurl:admin

intitle:index of /

site:example.com filetype:txt 登录

site:example.com intitle: 后台管理

site:example.com admin

site:example.com login

site:example.com system

site:example.com 管理

site:example.com 登录

site:example.com 内部

site:example.com 系统

site:xxx.com admin

site:xxx.com login

site:xxx.com 管理

site:example.com system

site:example.com 登录

site:example.com 内部

site:example.com 系统

site:example.com filetype:txt 登录

site:example.com intitle:后台管理

inurl:login|admin|manage|member|admin_login|login_admin|system|login|user|main|cms

site:example.com intext:管理|后台|登录|用户名|密码|验证码|系统|账号|admin|login|sys|management|password|username

Google hack实战-搜索中间件

Weblogic

inurl:/console/login/LoginForm.jsp site:domian

inurl:/console/login/LoginForm.jsp intitle:Oracle WebLogin Server site:domain

inurl:/console/login/ intitle:"Oracle WebLogin Server 管理控制台" site:domain

Jboss

inurl:/jmx-console/htmladaptor site:domain

Websphere

inutl:/ibm/console/login.jsp site:domain

fofa资产收集

如果搜索 title 字段中存在后台的网站,只需要在输入栏中输入 title=“后台”,输出的结果即为全网 title 中存在后台两个字的网站,可以利用得到的信息继续进行渗透攻击,对于网站的后台进行密码暴力破解,密码找回等等攻击行为,这样就可以轻松愉快的开始一次简单渗透攻击之旅,而企业用户也可以利用得到的信息进行内部的弱口令排查等等,防范于未然。

搜索 QQ 所有的子域名:domain=“qq.com”

搜索 host 内所有带有 qq.com 的域名:host=“qq.com”

搜索某个 IP 上的相关信息:ip=“58.63.236.248”

搜索全球的 Apache:server=“Apache”

搜索非常火的海康威视:header=“Hikvsion”

假如搜索微博的后台,域名为:weibo.com 并且网页内 body 包含 “后台”:body=“后台”&& domain=“weibo.com”

来自大佬的一些用法

host=".xxx.edu.cn" && status_code="200"

icon_hash="1574010831"

(body="大学" || body="学院") && tittle="OA"

host=".edu.cn" && title="OA"

host=".edu.cn" && port=7001

region="Jilin" && title="用友nc"

server=weblogic && port=7001

title="目标名称" && region=“xx省”

cert=“目标域名或者证书关键字” && region=“xx省”

((title="目标名称" || host="目标域名")&&country="CN")&®ion!="HK"

旁站查询

当目标主站防护严密(如部署高级WAF、严格访问控制)时,旁站可能因安全配置较弱或存在未修复漏洞(如SQL注入、文件上传缺陷),成为突破主站的跳板。攻击方可利用旁站漏洞获取服务器权限,进而横向渗透至主站系统

在线工具

https://chapangzhan.com/

https://ipchaxun.com/

http://stool.chinaz.com/same?s=host

https://www.webscan.cc/指纹识别

在线工具

https://fp.shuziguanxing.com/#/

http://finger.tidesec.com/

https://www.wappalyzer.com/(火狐浏览器有对应插件)

kali命令:

whatweb --no-errors http://test.comTideFinger

https://github.com/TideSec/TideFinger

waf识别

https://github.com/EnableSecurity/wafw00f

相关使用命令:

python main.py www.test.com

kali自带wafw00f使用

相关使用命令:

wafw00f https://test.com

identYwaf

https://github.com/stamparm/identywaf

相关使用命令:

python identYwaf.py https://www.test.com

敏感信息收集

比如目标是学校,收集敏感信息需要借助百度,谷歌搜索hack语法, 还有就是零零信安[收集邮箱] , 例如要爆破某学校的vpn,学生的学号可以从这些途径获取。学校贴吧,学校表白墙,找学生卡丢失;谷歌语法,搜索表彰,奖学金,转专业,通报等等关键词,都可能获得学生学号。利用搜索引擎,github等托管平台配合一些google语法就可以搜到很多信息。

熟知的google hack,百度,git ,网盘泄露等等。

敏感信息一共要搜集这个几个方面:

google hack

github

百度

零零信安

泄露目标人员姓名/手机/邮箱

例如要爆破某学校的vpn,学生的学号可以从这些途径获取。学校贴吧,学校表白墙,找学生卡丢失;谷歌语法,搜索表彰,奖学金,转专业,通报等等关键词,都可能获得学生学号。

端口扫描

nmap

快速扫描全端口命令:nmap -sS -Pn -n --open --min-hostgroup 4 --min-parallelism 1024 --host-timeout 30 -T4 -v -p 1-65535 -iL ip.txt -oX output.xml

windows下载

https://nmap.org/download#windows

目录获取

dirsearch

https://github.com/maurosoria/dirsearch

kali安装:

git clone https://github.com/maurosoria/dirsearch

cd进入主程序所在文夹

运行过程中报错,缺少依赖性,可以执行下面语句

apt-get install dirsearch参数:

-u 指定网址

-e 指定网站语言

-w 指定字典

-r 递归目录(跑出目录后,继续跑目录下面的目录)

-random-agents 使用随机UA

部分使用命令:

python dirsearch.py -u url -e php

python dirsearch.py -u url -e *dirbuster

DirBuster是一个多线程的基于Java的应用程序设计用于暴力破解Web 应用服务器上的目录名和文件名的工具

Kail Linux 默认安装了 DirBuster,所以只需安装 Kail Linux 即可

kali命令行输入dirbuster即可

相关使用方法:

https://cloud.tencent.com/developer/article/1602338

https://www.cnblogs.com/Pumpkin-ito/articles/18455785/Tutorial-For-Dirbuster

Github 上 4k 多个 star 的字典

https://github.com/TheKingOfDuck/fuzzDicts邮箱地址获取

theHarvester

https://github.com/laramies/theHarvesterKali Linux通常预装了theHarvester,但如果未安装,可通过以下命令进行安装:

sudo apt updatesudo

apt install theharvester

相关使用命令:

theHarvester -d http://example.com -b google,bing,linkedin -l 500 #基础信息收集(子域名与邮箱地址)

# -d:指定目标域名

# -b:选择数据源(此处选择了Google、Bing和LinkedIn)

# -l:限制查询结果数量,防止触发反爬机制

theHarvester -d http://example.com -b shodan -l 100 #高级信息收集(IP地址与服务器信息)

# -b shodan:使用Shodan作为数据源,需要提前获取Shodan API密钥并进行配置

# -l:限制结果数量

theHarvester -d http://example.com -b all -f report.html #生成报告(HTML格式)

# -b all:启用所有支持的数据源,全面收集信息(耗时较长)

# -f report.html:将结果保存为HTML格式的报告,便于查看和分享

theHarvester -d http://example.com -b google -e "john.doe" #已知某位员工的邮箱是john.doe@example.com

# -e:指定邮箱地址进行定向搜索,工具将根据常见邮箱格式生成潜在的邮箱列表

teemo

https://github.com/bit4woo/teemo

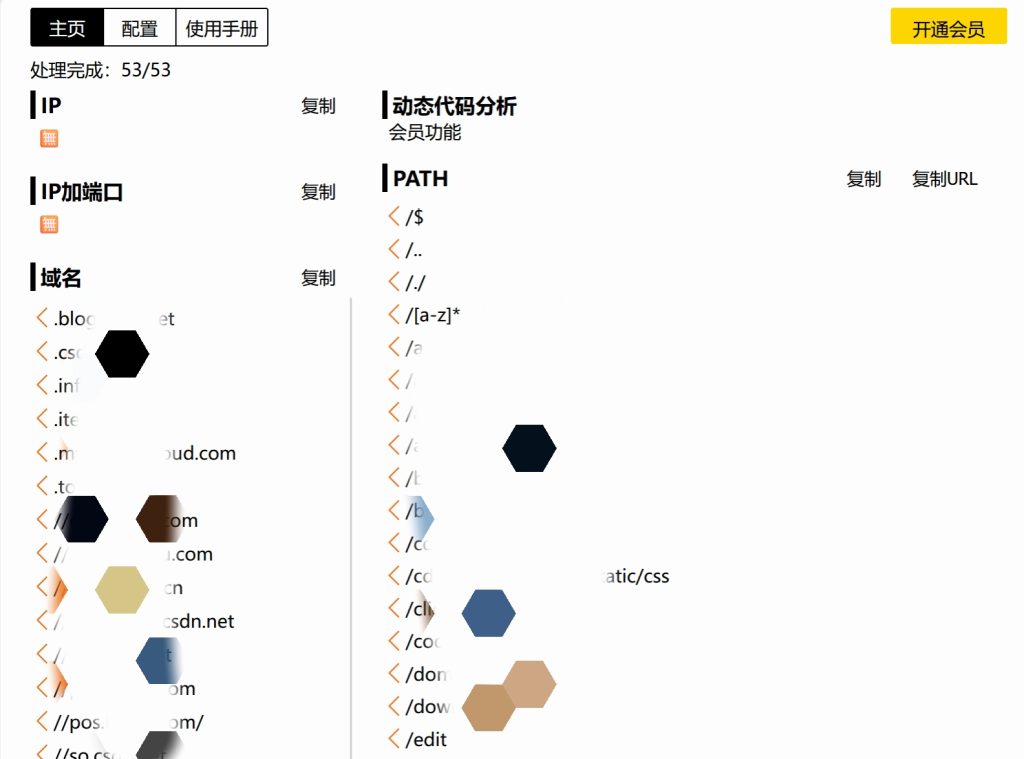

js代码分析

JSFinder

https://github.com/Threezh1/JSFinder

JSFinder获取URL和子域名的方式:

python JSFinder.py -u http://www.xx.com

深入一层页面爬取JS,时间会消耗的更长,获取的信息也会更多。建议使用-ou 和 -os来指定保存URL和子域名的文件名。

python JSFinder.py -u https://baidu.com -d

python JSFinder.py -u https://baidu.com -d -ou url.txt -os sub.txtFindSomething

火狐(谷歌)浏览器插件

可在浏览器插件商城添加

社会工程学

社会工程学(Social Engineering) 是一种通过人际交流的方式获得信息的非技术渗透手段。不幸的是,这种手段非常有效,而且应用效率极高。事实上,社会工程学已是企业安全最大的威胁之一。狭义与广义社会工程学最明显的区别就是是否会与受害者产生交互行为。广义是有针对性的去对某一单一或多一目标进行攻击的行为。

常见社工

社工三大法宝:网络钓鱼、电话钓鱼、伪装模拟

狭义三大法宝:谷歌、社工库、QQ

社工师的分类:黑客、渗透测试、JD、GOV、公司内部员工、欺骗人员、猎头、销售人员、普通人。

信息泄露方式

在网上注册时,垃圾网站被黑客攻入(服务器或者数据库被攻击),黑客获取信息

网站内部人员将信息贩卖,然后获取信息

通讯被窃听,http协议用post或者get提交时,使用火狐进行拦截

撞库,比如你在这个A网站注册时,使用了一个密码,在B网站也使用这个密码,知道A网站的密码,自己也可以用这个密码登录B网站,这就是撞库

社会工程学攻击四个阶段

研究:信息收集(WEB、媒体、垃圾桶、物理),确定并研究目标

钩子:与目标建立第一次交谈(HOOK、下套)

下手:与目标建立信任并获取信息

退场:不引起目标怀疑的离开攻击现场

常见信息

真实姓名、性别、出生日期、身份证号、身份证家庭住址、身份证所在公安局、快递收货地址、大致活动范围、QQ号、手机号、邮箱、银行卡号(银行开户行)、共同朋友的资料、支付宝、贴吧、百度、微博、猎聘、58、同城、网盘、微信、常用ID、学历(小/初/高/大学/履历)、目标性格详细分析、常用密码、照片EXIF信息。

常见可获取信息系统

中航信系统、春秋航空系统、12306系统、三大运营商网站、全国人口基本信息资源库、全国机动车/驾驶人信息资源库、各大快递系统(越权)、全国出入境人员资源库、企业相关系统、信息资源库等。

最后推荐一个综合性渗透利器——TscanPlus

https://github.com/TideSec/TscanPlus/releases【主要功能】 端口探测、服务识别、URL指纹识别、POC验证、弱口令猜解、目录扫描、UrlFinder、域名探测、网络空探、项目管理等

【辅助功能】 编码解码、加密解密、CS上线、反弹shell、杀软查询、提权辅助、常用命令、字典生成、JAVA编码、资产分拣、Hots碰撞、40xBypass、Jwt破解、Ip归属地查询等

Comments NOTHING